امنیت سایبری

خدمات الکترونیکی نقش مهمی در سازمانها و شرکتها ایفا میکنند، از اینرو اهداف حمله جذابی نیز برای نفوذگران محسوب میشوند. آمارهای سالهای اخیر نشان میدهد تهدیدهای امنیتی که سازمانها و کسبوکارهای الکترونیکی با آنها مواجه هستند بسیار زیاد است و لطمههای مالی زیاد و گاهی جبرانناپذیر به سازمانهای متفاوت در این زمینه وارد شده است. برخی از این آمارها به قرار زیر هستند:

در اکثر شرایط، آمارها نشان میدهد کارشناسان فنی مرکز داده نزدیک به شش ماه طول میکشد که از یک نفوذ انجام شده در مرکز داده خود باخبر شوند.

در سال 2019، 43 درصد از نفوذهای سایبری با هدف Small Business انجام شده است.

” ایمیل آلوده ” در درصد بسیار قابل توجهی از نفوذهای سایبری صورت گرفته در خلال سال 2019، بعنوان راه ورود اولیه به یک سازمان استفاده شده است. به عبارت دیگر در قدمهای اول یک ایمیل آلوده به یکی از پرسنل یا وابستگان سازمان ارسال شده و پس از قربانی کردن شخصی درون سازمان، حمله اصلی انجام شده است.

تخمین دلاری جرایم رایانهای برای سال 2021، شش ترلیون دلار است!

طبق آمار ارایه شده توسط شرکت سیسکو، بصورت آماری، 31 درصد از سازمانها به نوعی مورد نفوذ سایبری قرار گرفتهاند.

طبق تحقیق آماری شرکت IBMتنها 38 درصد از سازمانها در آمریکا، امکانات برخورد با نفوذهای سایبری پیچیده را دارند.

طبق آمار ارایه شده توسط شرکت Symantec، روزانه 24 هزار اپلیکیشن موبایلی از App Storeهای مختلف بلاک میشوند و این به معنای توجه ویژه نفوذگران به رخنه به موبایل کاربران است.

95 درصد از نفوذهایی که منجر به نشت اطلاعات سازمانی شده است به نوعی با خطای انسانی مرتبط بوده اند.

آسیبهای از نوع Ransomware در سال 2018 به میزان 350 درصد نسبت به سال 2017 رشد داشتهاست.

در سال 2018، روزانه 80 هزار نفوذ سایبری صورت گرفته است.

90درصد از سامانههای تحت وب دارای حداقل یک مشکل امنیتی هستند و 20 درصد از این مشکلات امنیتی از درجه اهمیت بالایی برخوردار است.

شغل های مربوط به امنیت سایبری در خلال 5 سال گذشته 74 درصد رشد داشته اند.

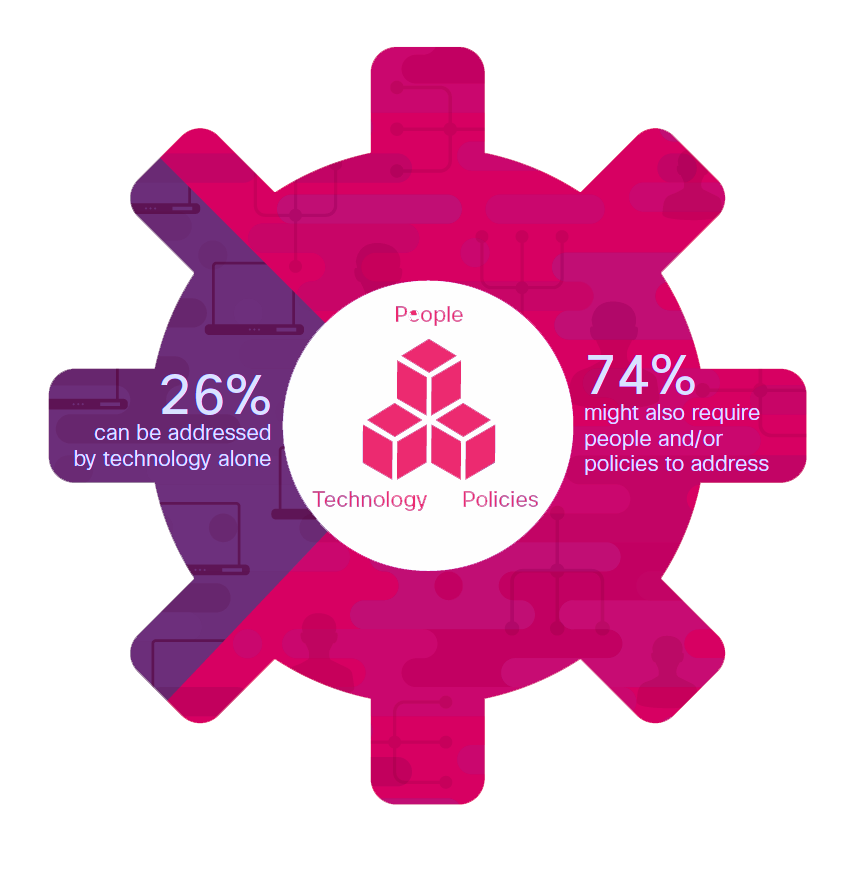

طبق آمار شرکت سیسکو، 74 درصد نفوذهای سایبری به دلیل ضعف فرایندها ، سیاست ها یا نیروی انسانی و نه به دلیل ضعف در حوزه تکنولوژی، بودهاست.

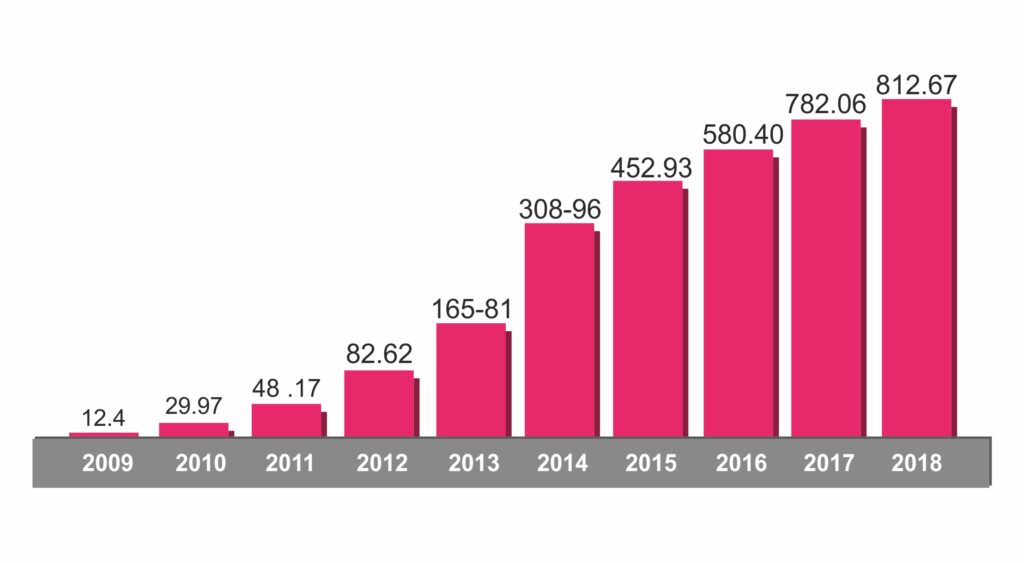

آمارهای مربوط به Malware در خلال سالهای مختلف در شکل زیر نشان داده است:

تمامی آمارهای فوق و بسیاری از آمارهای معتبر دیگر نشان میدهند که مقولهی امنیت سایبری یکی از دغدغههای جدی مدیران فناوری اطلاعات سازمانها محسوب میشود.

مقولهی امنیت سایبری معمولا در دو دستهی “امنیت شبکه” و “امنیت اطلاعات” مورد بررسی قرار میگیرد. منظور از امنیت شبکه، استفاده از محصولات یا تکنولوژیهای امنیتی است که در بستر شبکه و سر راه ترافیک (یا با دریافت یک کپی از ترافیک تبادلی در شبکه) قرار میگیرند و سطح امنیتی مرکز داده را بالا میبرند. امنیت اطلاعات مبحث گستردهتری است و شامل کلیهی حوزههای مربوط به امنیت الکترونیکی سازمان میشود. استاندارد سری ISO 27K با تقسیم بندی حوزههای امنیتی به سه حوزه تکنولوژی، نیروی انسانی و همچنین فرآیندها و سیاستها، دارای دستورالعمالهایی است که به سازمان کمک میکند یک دیدگاه جامع نسبت به مسایل فرآیندی و نکات مهم در نیروی انسانی در حوزه امنیت اطلاعات خود داشته باشد.

توصیههای مهم برای ایمنسازی مراکز داده:

- فرآیندهای توصیه شده در ISO 27K را جدی بگیرید.

- نکات مهم ذکر شده در ISO 27K در حوزه نیروی انسانی را جدی بگیرید.

- از تجهیزات حرفهای امنیت شبکه مانند Firewallها وIPS ها استفاده کنید.

- در صورتی که وب اپلیکیشن حساس دارید، از محصولات Web Application Firewall پیشرفته هم استفاده نمایید.

- در انجام تنظیمات محصولات و کنترلهای امنیتی عجله بخرج ندهید. بهبود تنظیمات کنترلهای امنیتی معمولا شامل مراحل زیر است:

- طراحی ساختار منطقی گردش اطلاعات: در این مرحله، ساختار منطقی گردش و تقسیم بندی دیتا انجام می شود. مسایلی مانند تدوین Zoneهای امنیتی، جداسازی ترافیکی بخشهای مختلف مرکز داده، تصمیمگیری در این زمینه که ترافیک تبادلی بین چه بخش هایی، از چه نوع کنترل هایی استفاده کنند

- شناخت دقیق نیازمندی ها: یکی از مشکلاتی که در تنظیمات محصولات امنیتی شایع است این است که تنظیمات بصورت سهل انگارانه انجام میشود. به عبارت دیگر ممکن است شما در انتخاب محصول امنیتی خود حساسیت زیادی بخرج دهید ولی هر محصولی اگر به درستی و دقت تنظیم نشود، نمیتواند سطح امنیتی مرکز داده را به میزان خوبی افزایش دهد. در فاز شناخت نیازمندیها، با استفاده از روشهای مختلف، مانیتورینگ ترافیک تبادلی بین بخشهای مختلف صورت میپذیرد و اصطلاحا Traffic Patternمرکز داده شناسایی میشود. یکی از روشها این است که ابتدا چند مدت محصول امنیتی را در Learning Modeقرار می دهید که ترافیک تبادلی را شناسایی کند.

- تصمیم گیری در زمینه انواع ترافیک تبادلی: در این مرحله میبایست در مورد انواع ترافیک تبادلی که در فاز قبل شناسایی شده اند، تصمیمگیری شود. اینکه کدام ترافیک میبایست بلاک شود مقوله مهمی است. در بهترین حالت، تنها ترافیکهای ضروری میبایست در یک مرکز داده تبادل شوند و هرگونه ترافیک غیرضروری میبایست بلاک شود

- اجرای تنظیمات تجهیزات بصورت مرحله به مرحله: در این فاز، تنظیمات تجهیزات امنیتی بصورت مرحله به مرحله و در هر فاز بصورت سختگیرانهتر از فاز قبلی اجرا میشود. دلیل اینکه تنظیمات بهتر است بصورت فاز به فاز انجام شود این است که تنظیمات سختگیرانه در یک فاز ممکن است موجب بروز اختلال برای سرویس های مرکز داده شود. از این رو، تنظیمات را به چند فاز مختلف تقسیم میکنند و در هر فاز تنظیمات را سختگیرانهتر میکنند

- توجه به جزییات کنترلها در فازهای تنظیمات: محصولات امنیتی امکانات تنظیمات پارامترهای جزیی امنیت مانند فعال و غیر فعال کردن چندین Signatureبه ازای هر پروتکل را دارند. بسیاری از تنظیمات مربوط به تجهیزات امنیتی لایه اپلیکیشن به رفتار و ماهیت اپلیکیشن شما وابسته است. در فازهای انتهایی اجرای تنظیمات میبایست جزییات نیازمندی اپلیکیشنها و سامانههای مرکز داده خود را شناسایی و این گونه جزییات را تنظیم نمایید

- بهینهسازی تنظیمات امنیتی به عنوان یک فرایند جاری در سازمان: اصولا مقوله امنیت مقوله روزمره است. هر روز نفوذ های جدیدی با رفتار جدید انجام میشود و واحد امنیت سایبری سازمان میبایست آماده مقابله با نفوذهای جدید را داشته باشد. نگاه به مقوله تنظیمات تجهیزات امنیتی هم میبایست چنین نگاهی باشد. امنیت سایبری یک پروژه نیست که پس از اتمام کار آن به اتمام برسد. بلکه در خلال فرایند راهبری میبایست بطور روزمره بهینهسازی شود.

- اهمیت test Zone: در صورتی که اپلیکیشن شما چند وقت یکبار با نسخه جدیدی در مرکز داده Deploy می شود بهتر است یک Zoneمجزا موسوم به test Zoneداشته باشید، ابتدا نسخه چدید Applicationرا به همراه اجزای وابسته در test Zoneپیاده سازی نمایید، تنظیمات معادل امنیتی آن اپلیکیشن خاص را شبیهسازی نمایید و ببینید آیا در نسخه چدید اپلیکیشن، نیازمندی تنوع ترافیکی اپلیکیشن نسبت به قبل تغییر کرده است؟ آیا نیاز هست به موازات Deployکردن اپلیکیشن در مرکز داده، تنظیمات مربوط به تجهیزات امنیتی را نیز تغییر دهید؟

- مقوله Host Security که شامل ایمنسازی و مقاومسازی تک تک تجهیزات و سیستمعاملهای مرکز داده است را جدی بگیرید

- در زمینه بستر فیزیکی مرکز داده، توصیههای ایمنی را جدی بگیرید.

- کنترلهای مربوط به Host Security مانند آنتی ویروس میتوانند نقش مهمی در بالا بردن سطح امنیتی مرکز داده داشته باشند

- تست نفوذ دورهای مرکز داده در دو دسته تست نفوذ سیستمی و تست نفوذ در لایه اپلیکیشن کمک زیادی به کاهش آسیبپذیریهای امنیتی مرکز داده خواهد کرد. بسته به میزان حساسیت مرکز داده، حداقل سالی یکبار تست نفوذ دورهای انجام دهید و نتایج آن را پیگیری نمایید. منظور از تست نفوذ سیستمی تست تجهیزات و سیستمعاملها و سرویسهای پایه ای سازمان (مانند Email,DNS,DHCP,…) و منظور از تست اپلیکیشن، اپلیکیشنهای سازمانی است. در سازمانهای حساس تست پایگاههای داده هم مورد توجه قرار میگیرد.

- تسلط به شرایط امنیتی مرکز داده اهمیت بسیار زیادی دارد. استفاده مناسب از ابزارها و روشهای گزارشگیری امنیتی، بررسی منظم گزارشهای مربوطه و همچنین استفاده از ابزار SIEM در مراکز داده حساس بسیار توصیه میشود

- در مراکز داده حساس، فرایندها، ابزارها و چارت سازمانی مرکز عملیات امنیت (SOC) را پیادهسازی نمایید.

- آپدیت سیستمها میتواند اثر زیای در کاهش آسیبپذیری مرکز داه سازمان داشته باشد. در مراکز داده متوسط و بزرگ بهتر است از ابزارهای مخصوص Patchingو Vulnerability Managementاستفاده نمایید

- آمارهای مربوط به Insider Threat قابل توجه است. از بهروشهای مربوط به مقاوم سازی بستر فنآوری اطلاعات در برابر Insider Threat با توجه ویژه استفاده نمایید

- در زمینه بالا بردن سطح امنیتی ایمیل سازمان، هم به لحاظ فنی و تکنولوژیکی و هم از جهت آموزش کاربران، توجه ویژه بخرج دهید. بسیاری از نفوذهای انجام شده در سازمانها با یک ایمیل آلوده و نفوذ به کامپیوتر یک کاربر داخلی آغاز میشوند.

- مقولات مربوط به امنیت دیتا مانند پشتیبانگیری منظم از اطلاعات، استفاده از مکانیزمهای Replication ،Snapshotو مانند اینها، پس از انجام نفوذ سایبری احتمالی، میتوانند نجات دهنده سازمان باشند.

- مقوله آموزش را در زمینه امنیت سایبری جدی بگیرید. تمامی پرسنل شما در صورت عدم آموزش کافی میتوانند مورد سو استفاده نفوذگران در زمینه کسب اطلاعات از طرق مهندسی اجتماعی یا عدم رعایت نکات امنیتی در استفاده از امکانات الکترونیکی شوند.

- مقوله امنیت سایبری شامل حوزههای گستردهای میشود. در سالهای اخیر، روشهای نفوذ هرروز متنوعتر و پیچیده تر میشوند. لذا برای سازمانهای متوسط و بزرگ، بهرهجویی از مشاور خبره در زمینه امنیت که از آخرین تحولات امنیت سایبری در دنیا با خبر است، اطلاعات اهمیت زیای دارد.

- سایتهای خبری مربوط به اخبار و اطلاعات امنیت اطلاعات را بطور منظم پایش کنید. هر چقدر زودتر متوجه یک اتفاق جدید در زمینه امنیت اطلاعات شوید، زمان بیشتری برای مقاوم سازی مرکز داده خود خواهید داشت.

- موسسه NIST چارچوبها و چک لیستهای خوبی برای حوزه امنیت سایبری ارایه میکند که مستندات آن در اختیار عموم قرار میگیرد. حتیالمقدور از منابع آن بهرهبجویید.

برخی اصطلاحات رایج در مقوله امنیت اطلاعات:

SIEM

تسلط به شرایط امنیتی بستر فنآوری اطلاعات اهمیت بسیار زیادی دارد. نفوذهای سایبری روز به روز پیچیدهتر میشوند و اطلاع سریع از اتفاقات امنیتی در بستر فنآوری اطلاعات اهمیت بسیار زیادی دارد. بسیاری از نفوذهای جدید سایبری به این صورت هستند که نفوذ در چند مرحله و با فاصلهی زمانی برنامهریزی میشود و نفوذگران تلاش میکنند کنترلهای امنیتی شما را فریب دهند. روشهای مقابله با نفوذ هم بصورت موازی در سالهای اخیر از ماشینهای هوشمصنوعی جهت تشخیص بهتر رفتار ترافیکی بهره میجویند ولی با اینکه این روشها تا حدی موثر هستند، نمیتوانند بطور کامل مرکز داده را از نفوذهای پیچیده محافظت کنند. در این گونه موارد لازم است با در دست داشتن یک ابزار تحلیل رفتار ترافیکی، با برقرار کردن ارتباط بین اتفاقات مختلف روی تجهیزات مختلف مرکز داده و برقراری ارتباط منطقی بین این گزارشها، تحلیلهای پیشرفتهای جهت تشخیص برخی حملات پیشرفته انجام دهید. در آمارهای امنیتی که بصورت سالیانه توسط منابع معتبر منتشر میشوند، فاصلهی زمانی بین “تلاش برای نفوذ به یک سازمان” تا “خبردار شدن سازمان از این تلاش” به عنوان یک فاکتور مهم ضریب امنیتی برشمرده میشود. SIEMها ابزارهایی هستند که به منظور جمعآوری گزارش از تجهیزات و سامانههای مختلف بستر فنآوری اطلاعات به منظور تحلیلهای پیشرفته امنیتی استفاده میشوند. این ابزارها ازEnginهای مختلف هوشمند بهره میبرند و گزارش های دریافتی را در چند مرحله تحلیل و نتایج را در اختیار کارشناسان فنی قرار میدهند. بطور کلی مراحل کار در یک SIEM شامل قدم های زیر است:

-

- جمعآوری اطلاعات امنیتی: در این مرحله میبایست از تجهیزات و نرم افزارهای مختلف مرکز داده مانند تجهیزات شبکه، امنیت، پردازشی و همچنین سیستم عاملها و نرمافزارها، گزارشهایی که به نوعی به مقوله امنیت وابستگی دارند در SIEMجمع آوری شود. برای این منظور ممکن است از پروتکل های عمومی مانند Syslog استفاده شود، از گزارش های Event Viewer(در ویندوز) استفاده گردد و یا وندور مربوط به نرمافزار SIEM دارای Agentهایی برای دستگاه یا نرمافزار خاصی باشد. روش دیگری که برای این کار استفاده میشود استفاده از ابزارهای نرمافزاری امنیتی مانند Host IDSها وIntegrity Checkerها روی سیستم عاملها است که تغییرات و برخی تلاش های مشکوک را شناسایی و بهSIEM گزارش میکنند. به عنوان مثالی دیگر، برخی SIEM ها توصیه میکنند برای جمعآوری لاگ از تجهیزات امنیتی یک وندور خاص، ابتدا لاگها را درElement Manager یا Log Analyser ان وندور جمعآوری کنید و سپس از طریق آنها به SEIMارسال نمایید. بسیاری از وندورهای تولید کننده نرم افزار SIEM، مفهومی به نام Connector یا Data Collector مطرح میکنند . منظور ، یک انجین نرمافزاری است که از محصولات یک برند یا مجموعه محصولاتی از یک برند، لاگ را با فرمت خاصی دریافت میکند و SIEMاین قابلیت را دارد که دیتاها را پس از دریافت از طریق یا Collectorواسط، نرمالایز کند.

-

-

جدول زیر شامل برزخی حوزههایی است که بسیاری از نرمافزارهای SIEM برای آنها دارای Connector یا Data Collector هستند:

-

-

- جمعآوری اطلاعات امنیتی: در این مرحله میبایست از تجهیزات و نرم افزارهای مختلف مرکز داده مانند تجهیزات شبکه، امنیت، پردازشی و همچنین سیستم عاملها و نرمافزارها، گزارشهایی که به نوعی به مقوله امنیت وابستگی دارند در SIEMجمع آوری شود. برای این منظور ممکن است از پروتکل های عمومی مانند Syslog استفاده شود، از گزارش های Event Viewer(در ویندوز) استفاده گردد و یا وندور مربوط به نرمافزار SIEM دارای Agentهایی برای دستگاه یا نرمافزار خاصی باشد. روش دیگری که برای این کار استفاده میشود استفاده از ابزارهای نرمافزاری امنیتی مانند Host IDSها وIntegrity Checkerها روی سیستم عاملها است که تغییرات و برخی تلاش های مشکوک را شناسایی و بهSIEM گزارش میکنند. به عنوان مثالی دیگر، برخی SIEM ها توصیه میکنند برای جمعآوری لاگ از تجهیزات امنیتی یک وندور خاص، ابتدا لاگها را درElement Manager یا Log Analyser ان وندور جمعآوری کنید و سپس از طریق آنها به SEIMارسال نمایید. بسیاری از وندورهای تولید کننده نرم افزار SIEM، مفهومی به نام Connector یا Data Collector مطرح میکنند . منظور ، یک انجین نرمافزاری است که از محصولات یک برند یا مجموعه محصولاتی از یک برند، لاگ را با فرمت خاصی دریافت میکند و SIEMاین قابلیت را دارد که دیتاها را پس از دریافت از طریق یا Collectorواسط، نرمالایز کند.

| حوزه | توضیح |

|---|---|

| Firewall | لیست محصولاتی که امکان جمعآوری لاگ و تحلیل آنها وجود دارد |

| Operating System | لیست سیستمعاملهایی که امکان جمعآوری و تحلیل لاگ آنها وجود دارد |

| Hypervisor | لیست Hypervisorهایی که امکان جمعآوری و تحلیل لاگ آنها وجود دارد |

| Network Device | لیست تجهیزات شبکهای که امکان جمعآوری و تحلیل لاگ آنها وجود دارد |

| Application | لیست اپلیکیشنهای معروفی که امکان جمعآوری و تحلیل لاگ آنها وجود دارد |

| Database | لیست دیتابیس و Database Auditorهایی که امکان جمع آوری و تحلیل لاگ آنها وجود دارد |

| File Transfer and Sharing | لیست نرمافزارهای مدیریت فایل که امکان جمعآوری و تحلیل لاگ آنها وجود دارد |

| Identity and Access Managers | لیست محصولات مربوطه که امکان جمعآوری و تحلیل لاگ آنها وجود دارد |

| IDS, IPS | لیست محصولات IDS/IPS که امکان جمعآوری و تحلیل لاگ آنها وجود دارد |

| Network Managers | لیست نرمافزارهای مدیریت شبکه (Element Manager ها) یی که امکان جمعآوری و تحلیل لاگ آنها وجود دارد |

| Physical Infrastructure | لیست محصولاتی که در حوزه زیرساخت فیزیکی مرکز داده، امکان جمعآوری و تحلیل لاگ آنها وجود دارد |

| Storage Devices | لیست محصولات ذخیرهسازی دیتا که امکان جمعآوری و تحلیل لاگ آنها وجود دارد |

- نرمالایز کردن و یکپارچه کردن گزارشهای دریافتی: گزارش هایی که از تجهیزات و سامانه های مختلف جمع اوری می شود، دارای فرمت های مختلفی هستند. میبایست ابتده فرمت های مختلف به فرمت یکسان تبدیل شود تا در مراحل بعدی تحلیل بصورت موثر قابل انجام باشد.

- آنالیز جهت تشخیص خطرهای امنیتی: در این بخش، در چند مرحله، اطلاعاتی که در مراحل قبلی دریافت و به فرمت یکسان درآمدهاند، با هدف تشخیص خطرها، تحلیل میگردند. یکی از فعالیتهای مهمی که در این مرحله برقرارمیشود این است که بین گزارشهای دریافتی از تجهیزات مختلف ارتباط برقرار میشود و تلاش میشود یک Flow و ارتباط منطقی بین اتفاقات حادث شده روی چند دستگاه مختلف برقرار گردد.

- گزارشدهی: در این مرحله، نتایج حاصل از تهدید اگر منجر به تشخیص یک خطر امنیتی یا مشکوک شدن به موضوعی شود، به تحلیلگران امنیت سازمان، مراتب به همراه توضیحاتی گزارش میگردد. گزارشها میبایست به گونهای باشد که علاوه بر ایجاد یک دیدگاه کلاننگرانه به مقوله امنیت، بتواند جزییات لازم جهت تحلیل را نیز در اختیار قراردهد.

SOC

SIEMبه تنهایی نمیتواند کارکرد موثر در زمینه تسلط امنیتی به شرایط امنیت سایبری سازمان را فراهم سازد. برای دستیابی به این هدف میبایست علاوه بر ابزارهای نرمافزاری، پازلهای دیگری هم وجود داشته باشد. SOCیا مرکز عملیات امنیت دارای بخش های زیر است:

- مجموعه نرمافزارها و سنسورهای گزارشگیری که لاگها را به SIEMارسال کنند. در حقیقت SIEMا و ابزارهای زیرین آن، ابزار دست نرمافزاری در SOCاست.

- چارت سازمانی و نیروی انسانی: بررسی و تحلیل پیشرفته در SIEMمیبایست در انتها پس از انجام تحلیل ها SIEMتوسط انسان انجام شود. میزان هوشمندی در تشخیص خطرها به گونه ای نیست که بدون دخالت انسان، بتوان تصمیم نهایی در مورد اتفاق حادث شده گرفت. لذا میبایست نیروی انسانی خبره در این زمینه وجود داشته باشند و گزارشهای خروجی SIEMرا بررسی و تصمیم نهایی را در مورد خطر احتمالی بگیرند و در صورت نیاز به ایجاد تغییر در تنظیمات دستگاهها، عملیات مورد نیاز را هماهنگ کنند. SOCدارای چارت سازمانی و نقش و مسولیتهایی است که در نهایت تسلط سازمان به شرایط امنیتی به میزان قابل قبول برسد.

- سیاستها و فرآیندها: یک مرکز عملیات امنیت نیازمند سیاستها و فرآیندهای دقیقی است که به میزان قابل ملاحظهای، سطح امنیت سایبری سازمان را بالا ببرد.

- محیط فیزیکی SOC: نیروی انسانی SOCدر فضایی مشابه NOCمینشینند و عملیات روزمره خود را انجام میدهند.

Vulnerability Assessment

منظور تشخیص نقاط ضعف سیستمها است. هر ماه تعدادی نقطه ضعف در سیستمهای مختلف شناسایی میشود و تحت یک شماره مختص به نام CVE، نقطه ضعف شناخته شده، به اطلاع عموم میرسد. به عنوان مثال وجود هر مشکل امنیتی در یک سیستمعامل مانند ویندوز دارای یک CVE Number مختص به خود است که شماره و مشخصات نقطه ضعف و همچنین میزان اهمیت و اولویت آن در سایت مرج CVEبه اطلاع همگان میرسد. نرم افزارهای Vulnerability Assessment وجود CVEرا در تجهیزات و سامانه های مختلف مرکز داده شناسایی میکنند و لیستی از آسیبپذیریهای مشهور از نوع CVEدر اختیار قرار میدهند. این نرمافزارها در مستندات خود لیست تجهیزات و سیستمعاملهایی که میتوانند اسکن کنند ذکر میکنند و میتوانید بر این اساس، نرمافزار Vulnerability Assessmentخود را انتخاب نمایید. معمولا روش جهت برطرف سازی آسیبپذیری، آپدیت سیستم مورد نظر است.

Change Tracker

ایجاد تغییرات ناخواسته در سیستمها میتواند ناشی از یک ریسک امنیتی باشد. ابزارهای Change Tracker تغییرات را در سیستمعاملها و تجهیزات شناسایی کرده، گزارش متناسب ارایه میکنند. از جمله دستههای معروف Change Trackerکه برای سیستمعاملها استفاده میشود میتوان به ابزارهای Integrity Checker اشاره نمود.

ISMS/ISO 27K

منظور از ISMS مجموعه بهروشهایی در راستای افزایش سطح امنیتی بستر فن آوری اطلاعات است. مجموعه استاندارد ISO 27Kنیز همین مقوله را بصورت استاندارد در آورده. میتوانید ISO 27Kرا در حوزه مرکز داده سازمان فعال کنید و مدرک رسمی آنرا برای سازمان اخذ نمایید.

DLP (Data Loss Prevention)

منظور از ابزارهای DLPابزارهایی هستند که از دزدی اطلاعات سازمان جلوگیری میکنند. یکی از ریسک های سازمانها این است که اطلاعات توسط پرسنل یا کسانی که به سازمان رفت و آمد دارند دزدیده شود. به عنوان مثال شرکتهای نرمافزاری همیشه این نگرانی را دارند که سورس کد مربوط به نرمافزار تجاریشان به بیرون از شرکت درز کند. ابزارهای DLPبا استفاده از مکانیزمهای مختلف، ریسک دزدی اطلاعات سازمان را به حداقل میرسانند.

Honeypot

هانیپاتها توسط واحد امنیت یک سازمان جهت فریب نفوذگران و هدایت آنها به سمت یک مقصد نامعتبر استفاده میشود که کنترل آن بصورت برنامه ریزی شده در دست واحد امنیت سازمان است. به این ترتیب، رفتار نفوذگر در زمینه نفوذ مورد بررسی قرار میگیرد و در صورت نیاز کنترلهای لازم در بستر اصلی اعمال میگردد

Insider Threat

گزارشها نشان میدهد یکی از منابع بسیار مهم در ایجاد ریسکهای امنیتی،از طریق پرسنل خود سازمان و یا از طریق پاتنرهای سازمان انجام میپذیرد. پرسنل سازمان بصورت خواسته یا ناخواسته، در اثر اشتباهات انسانی، کمبود دانش و یا گاهی عامدانه موحب ایجاد ریسک برای امنیت سایبری سازمان میشوند. میزان گزارشهای مربوط به Insider Attackدر سالهای اخیر بشدت رو به افزایش است و این موضوع ایجاب میکند سازمانها برنامه مدونی برای محافظت از این نوع از نفوذها داشته باشند.

ابزارهای مدیریت وصله

امروزه در بسیاری از مراکز داده تعداد زیادی سیستمعامل استفاده میشود. آپدیت هوشمندانه سیستم عاملها و نرم افزارهای اساسی یک مرکز داده آسیبپذیریهای آن را بشدت کاهش میدهد و یکی از فرایندهای بسیار مهم در بستر فنآوری اطلاعات است. ابزارهای مدیریت وصله به منظور پایش و به روز رسانی مرکزی سیستمها و سیستمعاملها استفاده میشوند و برای تمامی مراکز داده مهم، اهمیت فوق العادهای دارند. در مراکز داده بزرگ، استفاده از ابزارهای مدیریت وصله میبایست همراه با فرایندها و سیاستهای دقیقی صورت پذیرد چرا بارها مشاهده شده است آپدیت سیستمها موجب ایجاد اختلال در کارکرد برخی سامانهها شده است.

DOS Attack

نوعی از حملات هستند که جهت پر کردن منابع استفاده می شوند. هنگامی که منبعی مانند پهنای باند سازمان پر شود، طبیعتا در سرویس دهی معمول سازمان، کندی یا اختلال ایجاد خواهد شد.

DDOS Attack

نوعی از حملات DOSهستند که برای افزایش توان حمله یا ایجاد دشواری در شناسایی منبع نفوذ استفاده می شوند/ این نوع از حملات در سالهای اخیر در حال افزایش هستند.

Malware

منظور از Malware کد مخرب است. Malware ها، انواع مختلفی دارند مانندVirus, Trojan, Spyware و غیره…

Ransomeware

نوعی از کد های مخرب هستند که دیتا را رمز نگاری میکنند و بازگشایی دیتا نیازمند در دست داشتن کلید مربوطه است. در سالهای اخیر نفوذ های از این نوع بسیار گسترش یافته و موجب از دست رفتن اطلاعات کامپیوتر ها یا حتی دیتاهای مراکز داده بسیاری شده است.

Spyware

نوعی از کد مخرب است که از قربانی، جاسوسی میکند. قربانی پس از آلوده شدن، یا اطلاعات مورد نظر نفوذگر را برای وی ارسال میکند . به عنوان مثال ممکن است شرکت رقیب، شما را به Spyware آلوده کند به اطلاعات محرمانه شرکت از این طریق دسترسی یابد.

Brute Force Attack

نوعی از نفوذ است که با هدف دسترسی به پسورد کاربران انجام میشود. نرمافزارهای Brute Force Attack با تلاشهای متعدد و روش سعی و خطا، سعی میکنند به پسورد کاربران یا سیستمها دسترسی یابند.

Phishing

در این روش، ابتدا نفوذگر با فریب شما، خود را به عنوان یک منبع معتبر که مورد اعتماد شماست معرفی میکند و سپس اقدام به حمله اصلی مینماید. به عنوان مثال ممکن است یک نفوذگر خود را به عنوان سرور gmail معرفی کند، شما ایمیل و پسورد خود را وارد میکنید و به این ترتیب پسورد ایمیل شما را به دست میآورد و در انتها برای مشکوک نشدن شما، هوشمندانه شما را به سمت سایت اصلی هدایت میکند که بتوانید در gmailلاگین کنید و مشکوک نشوید. اتفاقی که افتاده این است که پسرد ایمیل شما بدون اینکه متوجه شوید، لو رفته است. دسته دیگری از دسته های معروف فیشینگ، فیشینگ ایمیل است. در این روش، نفوذگر با یک آدرس ایمیلی که اعتماد شما را جلب، یا از شما کسب اطلاعات میکند، یا اطلاعات اشتباه مورد نظر خود را به شما میدهد و یا از این طریق سیستم شما را آلوده میکند.

Social Engineering

در این روش، سعی میشود با برقراری ارتباط با افراد مطلع، از روشهایی مانند تلفن، از آنها کسب اطلاع شود. معمولا نفوذگر خود را به جای شخصی دیگر معرفی میکند و ابتدا سعی میکند اعتماد پاسخ دهنده را جهت ارایه پاسخ جلب کند و سپس اطلاعات مورد نظر خود را از پاسخ دهنده میپرسد. در سالهای اخیر این نوع نفوذ به عنوان مراحل اولیه نفوذ اصلی بسیار استفاده شده است.

Pen-Testing (تست نفوذ)

منظور از تست نفوذ این است که منابع مورد اعتماد یا طرف قرارداد سازمان، تلاش کنند قبل از اینکه آسیبپذیریهای شما موجب دردسر برایتان شود، آنها را با روشهای مختلف شناسایی کنند و به شما اطلاع دهند. تست نفوذ با روشها و نرمافزارهای مختلفی صورت میپذیرد و از نرمافزارهای تست اتومات گرفته تا تحلیلهای یک نفوذگر حرفهای طرف قرارداد میتواند متنوع باشد. تست نفوذ یکی از روشهای بسیار موثر جهت کاهش آسیبپذیری سازمان و کشف نقاط مناسب برای سو استفاده نفوذگران است.

Digital Forensics

بررسی و پیگیری جرایم دیجیتال نیازمند ارایه اسناد و مدارک به مراجع ذیصلاح است. ابزارها و چارچوبهای Digital Forensics به شما کمک میکنند اسناد و مدارکی از جرایم رایانهای سازمان خود داشته باشید و بتوانید به مراجع ذیربط قانونی ارایه دهید. حوزه Digital Forensics دارای چند زیربخش، استانداردها و ابزارهای مختص به خود است.